● テレビ、ゲーム機、白物家電など情報家電

● セキュリティ機器、IT 管理機器

● 住宅設備、防犯カメラ

● 自動車(コネクテッドカー)

などなど、例を上げたらきりがありません。

ハッキングを防ぐためのセキュリティ製品ですら、不正アクセス等のサイバー攻撃を受けます。

これは実際に多数の事案が発生している現実の話です。

このページについて

スマホ・パソコンの対策だけでは防げない。

被害は1台だけでは済まない。

一般的な確認方法には“罠” がある。

被害は1台だけでは済まない。

一般的な確認方法には“罠” がある。

そのような不正アクセスに関連するサイバー犯罪とその確認方法に関して、このページで詳しく説明しています。

スマホやパソコン等の不正アクセスが発生した、または被害を受けた恐れがあるときにお読み下さい。

スマホやパソコン等の不正アクセスが発生した、または被害を受けた恐れがあるときにお読み下さい。

1

不正アクセスの被害を受ける物

インターネットは 双方向通信 です。

ネットに繋がる物は全て、外部(ネット側)からアクセスできる仕様になっています。

例外は無いとお考え下さい。

全ての機器は外部からも見ることができるように作られています。

そのためネットと接続する部品が入っている機器は全て、不正アクセスを受けるリスクが潜在しているのです。

ネットに繋がる物は全て、外部(ネット側)からアクセスできる仕様になっています。

例外は無いとお考え下さい。

全ての機器は外部からも見ることができるように作られています。

そのためネットと接続する部品が入っている機器は全て、不正アクセスを受けるリスクが潜在しているのです。

2

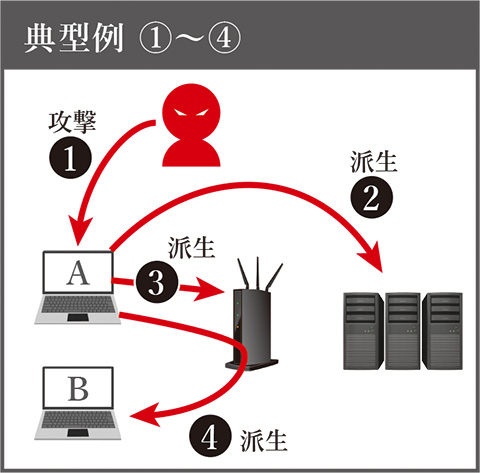

典型事例と類型

- 事例①

- 端末(スマホやパソコン等)に不正アクセス

- 事例②

- 端末からサーバ等に攻撃派生

- 事例③

- 端末からネットワークに攻撃派生

- 事例④

- 被害端末と同じネットワークにある別の端末に攻撃派生

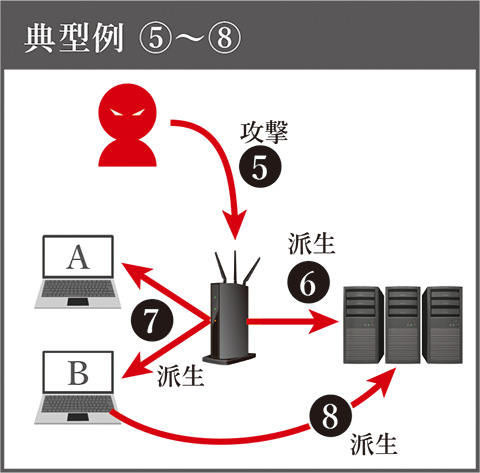

- 事例⑤

- ネットワーク機器に不正アクセス

- 事例⑥

- ネットワークからサーバ等に攻撃派生

- 事例⑦

- ネットワークから端末に攻撃派生

- 事例⑧

-

ネットワークから端末へ、

端末からサーバ等に攻撃派生

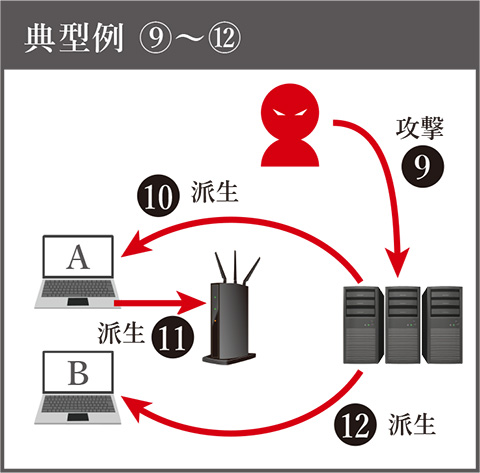

- 事例⑨

- サーバ/クラウド等に不正アクセス

- 事例⑩

- サーバ等から端末に攻撃派生

- 事例⑪

-

サーバ等から端末へ、

端末からネットワークに攻撃派生 - 事例⑫

- サーバ等と同期・連動する別の端末に攻撃派生

一言に不正アクセスと言っても、そのサイバー攻撃の手口は一つではありません。

大きく分けると次に挙げる3つの類型があります。

【 不正アクセス-1号型 】

他人のID・パスワードを盗用して侵入する不正アクセスです。

【 不正アクセス-2号型 】

ハッキング等により、攻撃対象機器の認証機能をくぐり抜けて侵入する不正アクセスです。

【 不正アクセス-3号型 】

これも2号型と同じくハッキング等により認証機能をくぐり抜けて侵入する不正アクセスです。

2号型との違いを分かりやすく簡単に説明すると・・・

◆2号型のハッキングは攻撃対象機器の中にある認証機能を突破するもの

◆3号型のハッキングは攻撃対象機器が連携する別の機器の認証機能を突破するもの

となります。

もう少し具体的なイメージを言うと・・・

データサーバに侵入するために、

管理サーバの認証を突破する、

というようなハッキングが3号型です。

上記説明は厳密に言うと正確ではない部分がありますが、分かりやすさを優先しました。

一般的には2号型・3号型はどちらもハッキングによるものとして一緒にまとめて考えられています。

その考え方に基づいて攻撃類型を分類すると、1つ目が「1号型」、2つ目が「2・3号型」というように2種類となります。

より平易に言うと、「パスワード盗用型」と、「ハッキング型」の2種類となります。

大きく分けると次に挙げる3つの類型があります。

【 不正アクセス-1号型 】

他人のID・パスワードを盗用して侵入する不正アクセスです。

【 不正アクセス-2号型 】

ハッキング等により、攻撃対象機器の認証機能をくぐり抜けて侵入する不正アクセスです。

【 不正アクセス-3号型 】

これも2号型と同じくハッキング等により認証機能をくぐり抜けて侵入する不正アクセスです。

2号型との違いを分かりやすく簡単に説明すると・・・

◆2号型のハッキングは攻撃対象機器の中にある認証機能を突破するもの

◆3号型のハッキングは攻撃対象機器が連携する別の機器の認証機能を突破するもの

となります。

もう少し具体的なイメージを言うと・・・

データサーバに侵入するために、

管理サーバの認証を突破する、

というようなハッキングが3号型です。

上記説明は厳密に言うと正確ではない部分がありますが、分かりやすさを優先しました。

一般的には2号型・3号型はどちらもハッキングによるものとして一緒にまとめて考えられています。

その考え方に基づいて攻撃類型を分類すると、1つ目が「1号型」、2つ目が「2・3号型」というように2種類となります。

より平易に言うと、「パスワード盗用型」と、「ハッキング型」の2種類となります。

3

不正アクセスの確認方法

アクセスログやログイン履歴を見るのが基本的な確認方法です。

またご使用されているアプリによっては、アプリの個別のログが残される場合もありますので、それを見るというのも基本的な確認方法の一つです。

それらの具体的なやり方は沢山のWeb サイトで紹介されていますし、Web 検索すれば幾らでも見つけられるので説明は省略します。

ただし素人判断は危険なのでお勧めできません。その詳しい理由は後述しますが、一般的にあまり知られていない罠や落とし穴が潜んでいるので、素人判断では誤った結論を出してしまう恐れが強くあるからです。

その理由を次から詳しく説明します。

またご使用されているアプリによっては、アプリの個別のログが残される場合もありますので、それを見るというのも基本的な確認方法の一つです。

それらの具体的なやり方は沢山のWeb サイトで紹介されていますし、Web 検索すれば幾らでも見つけられるので説明は省略します。

ただし素人判断は危険なのでお勧めできません。その詳しい理由は後述しますが、一般的にあまり知られていない罠や落とし穴が潜んでいるので、素人判断では誤った結論を出してしまう恐れが強くあるからです。

その理由を次から詳しく説明します。

ちょっと視点を変えて、「犯人になったつもり」で考えてみてください。

犯人がA さんのプライバシーを覗きたくて不正アクセスを目論んだとします。

単純に犯人のスマホから不正アクセスすると、A さんのアクセスログにその証拠が残りますし、簡単に見つかって法的措置や警察沙汰になってしまいます。

犯人としては、それは避けたいことです。

ではどうするかと言うと・・・

例① アクセス元を偽装する。

例② アクセス後にログを改竄する。

例③ アクセス後にログを削除する。

このような隠蔽工作をすれば簡単に見つからなくなりますし、偽装や改竄をすれば他人に罪を擦り付けたりとか、A さんがA さんにアクセスした、つまり自分が自分にアクセスしたという外形を作り上げることができてしまいます。

犯人がA さんのプライバシーを覗きたくて不正アクセスを目論んだとします。

単純に犯人のスマホから不正アクセスすると、A さんのアクセスログにその証拠が残りますし、簡単に見つかって法的措置や警察沙汰になってしまいます。

犯人としては、それは避けたいことです。

ではどうするかと言うと・・・

例① アクセス元を偽装する。

例② アクセス後にログを改竄する。

例③ アクセス後にログを削除する。

このような隠蔽工作をすれば簡単に見つからなくなりますし、偽装や改竄をすれば他人に罪を擦り付けたりとか、A さんがA さんにアクセスした、つまり自分が自分にアクセスしたという外形を作り上げることができてしまいます。

前項の説明のような改竄や偽装されたログを確認すると、 当然、誤った判断をしてしまう ことになります。

例えば、不正アクセス後にログを書き換えて、A さんがA さんにアクセスしたかのように改竄されると、そのログをA さんが確認しても「他人からのアクセスは無いから安心だ。」と判断することになってしま います。

また、後から改竄できない種類のログに関しても、アクセス元を偽装して不正アクセスされると上記の例と同様の状態になってしまいます。

このように、 誤った判断に導こうとする罠のような隠蔽工作 が施されている事もあるのです。

例えば、不正アクセス後にログを書き換えて、A さんがA さんにアクセスしたかのように改竄されると、そのログをA さんが確認しても「他人からのアクセスは無いから安心だ。」と判断することになってしま います。

また、後から改竄できない種類のログに関しても、アクセス元を偽装して不正アクセスされると上記の例と同様の状態になってしまいます。

このように、 誤った判断に導こうとする罠のような隠蔽工作 が施されている事もあるのです。

アンチフォレンジックという攻撃技術があります。

それは、サイバー犯罪の調査を妨害するテクニックの事を言います。

例えば 調査に関連する動作を検知すると、自動的に証拠隠滅の処理が実行される などです。

もう少し具体的に言います。

被害者が自分で被害状況を確認しようと思って、ネットの記事などを参考にしながら調査をしたところ、アンチフォレンジックの処理が実行されて証拠が消えてしまった。

というような事態に陥ることがあるのです。

それは、サイバー犯罪の調査を妨害するテクニックの事を言います。

例えば 調査に関連する動作を検知すると、自動的に証拠隠滅の処理が実行される などです。

もう少し具体的に言います。

被害者が自分で被害状況を確認しようと思って、ネットの記事などを参考にしながら調査をしたところ、アンチフォレンジックの処理が実行されて証拠が消えてしまった。

というような事態に陥ることがあるのです。

『自分は頭が良いから、工夫すれば見破られるかも?』などと思わないで下さい。

絶対に見破れません。

なぜならば特殊な機材や技術が必要だからです。

分かりやすく喩え話をします。

道路の段差につまづいて転んだ。

腕が痛い。骨折したようだ。

自分は目の視力が凄く良いから、じっくり凝視すれば折れた骨が透けて見えるかも?

いいえ。絶対に見えません。

視力は全く関係ないです。

必要なのはレントゲン設備と放射線技師です。

この喩え話と同じように、ログや履歴の改竄等を発見するのには特殊な機材や技術が要ります。

改竄痕跡を見つけるにはOSの深部やストレージ内の残留データ等をくまなくチェックすることとなりますが、そのための装置や設備は一般市場に流通していません。

それらは警察、研究所、サイバーセキュリティの専門企業などにしかなく、しかも使いこなすには長期のトレーニングが必要です。

ここまでお読み頂けたら、自分で確認して正確な判断をするのは無理があることをお分かり頂けたかと思います。

ネットで不正アクセスの確認方法を検索すれば、誰でもできる簡単な確認方法の記事がいっぱい出てきますが・・・

しかしよく考えてみて下さい。

犯人は、そんな見つかりやすい痕跡を残すでしょうか?

本当に真実を明らかにしたいとお考えならば、自分で確認するのは危険を伴いますので、サイバーセキュリティの専門企業に調査を依頼すべきです。

絶対に見破れません。

なぜならば特殊な機材や技術が必要だからです。

分かりやすく喩え話をします。

道路の段差につまづいて転んだ。

腕が痛い。骨折したようだ。

自分は目の視力が凄く良いから、じっくり凝視すれば折れた骨が透けて見えるかも?

いいえ。絶対に見えません。

視力は全く関係ないです。

必要なのはレントゲン設備と放射線技師です。

この喩え話と同じように、ログや履歴の改竄等を発見するのには特殊な機材や技術が要ります。

改竄痕跡を見つけるにはOSの深部やストレージ内の残留データ等をくまなくチェックすることとなりますが、そのための装置や設備は一般市場に流通していません。

それらは警察、研究所、サイバーセキュリティの専門企業などにしかなく、しかも使いこなすには長期のトレーニングが必要です。

ここまでお読み頂けたら、自分で確認して正確な判断をするのは無理があることをお分かり頂けたかと思います。

ネットで不正アクセスの確認方法を検索すれば、誰でもできる簡単な確認方法の記事がいっぱい出てきますが・・・

しかしよく考えてみて下さい。

犯人は、そんな見つかりやすい痕跡を残すでしょうか?

本当に真実を明らかにしたいとお考えならば、自分で確認するのは危険を伴いますので、サイバーセキュリティの専門企業に調査を依頼すべきです。

4

費用対効果の良い

調査計画

マクロ からの調査計画

まず初めに多数のスマホやパソコンを広く浅く調べて、そこで判明した事実に基づいて調査対象を数台に絞り込み、さらに深層に向かって掘り下げていく、という方針の調査計画です。

ミクロ からの調査計画

まず初めに少数のスマホやパソコンを調べて、そこで見つかった痕跡をたどりながら全体像の解明に向かって調べ進める、という方針の調査計画です。

被害箇所が絞り込めている場合は、当該箇所を限定的に調べる流れでの調査計画を立てると良いです。

もし被害箇所が絞り込めていない場合は、ファストフォレンジックで全端末を調べるとか、ネットワーク全体の調査などが必要となるため、費用が高額になってしまいます。

そのためまずは、どこが被害を受けているのかを明確にするためのインシデント対応を実施しましょう。

もし被害箇所が絞り込めていない場合は、ファストフォレンジックで全端末を調べるとか、ネットワーク全体の調査などが必要となるため、費用が高額になってしまいます。

そのためまずは、どこが被害を受けているのかを明確にするためのインシデント対応を実施しましょう。

近時では 不正アクセスとマルウェアが表裏一体 となっているケースが多くあります。

マルウェア感染によりパスワードを盗まれてから不正アクセスされた。

とか

不正アクセスされてセキュリティ設定等を変えられてマルウェアに感染させられた。

というようなケースが多くあります。

不正アクセスしたのが身内(個人の場合は同居人等、法人の場合は従業員等)の場合ですとマルウェアは無関係かもしれませんが、身内ではなく外部からの侵入という場合には、マルウェア感染の可能性も大いにあります。

その場合は不正アクセスだけに注目するのではなく、マルウェアの可能性も視野に入れるべきとなります。

マルウェア感染によりパスワードを盗まれてから不正アクセスされた。

とか

不正アクセスされてセキュリティ設定等を変えられてマルウェアに感染させられた。

というようなケースが多くあります。

不正アクセスしたのが身内(個人の場合は同居人等、法人の場合は従業員等)の場合ですとマルウェアは無関係かもしれませんが、身内ではなく外部からの侵入という場合には、マルウェア感染の可能性も大いにあります。

その場合は不正アクセスだけに注目するのではなく、マルウェアの可能性も視野に入れるべきとなります。

5

解決の流れ

もし実際に不正アクセスの被害を受けている場合、そのままスマホ・PCのご使用を続けたら延々とプライバシーを覗かれ続けてしまいます。

また逆に、もし被害を受けていなかったとしても、ご不安を抱えたままでは精神的ストレスが蓄積し続けてしまいます。

ですのでまずは、スマホ・パソコンの検査を受けて被害の有無を明らかにしましょう。

また逆に、もし被害を受けていなかったとしても、ご不安を抱えたままでは精神的ストレスが蓄積し続けてしまいます。

ですのでまずは、スマホ・パソコンの検査を受けて被害の有無を明らかにしましょう。

検査で被害の存在が確認された場合、事案の性質によっては警察や弁護士を介入させたほうが良いケースもあります。

そのような場合は、検査結果通知書(報告書)を持って警察や弁護士にご相談のうえ、法的措置をご検討下さい。

そのような場合は、検査結果通知書(報告書)を持って警察や弁護士にご相談のうえ、法的措置をご検討下さい。