まず最初に、目新しい情報ではないので既にご存じの方も多いかと思いますが、一般論としてのハッキング/乗っ取り対策の方法を4つ挙げます。

- Wi-Fiルーターのファームウェアをアップデートする。

- Wi-Fiルータの管理画面のログインパスワードを強化する。

- Wi-Fiの接続パスワードを変更する。

- Wi-Fiの暗号方式を強力な方式に変更する。

続いて、もう一歩踏み込んだ話をします。

分かりやすいように喩えますと、「木を見て森を見ず」な対策ではダメです。

森の健康を管理するためには、一本の木を注視するだけでは足りず、森全体を見渡さなければなりません。

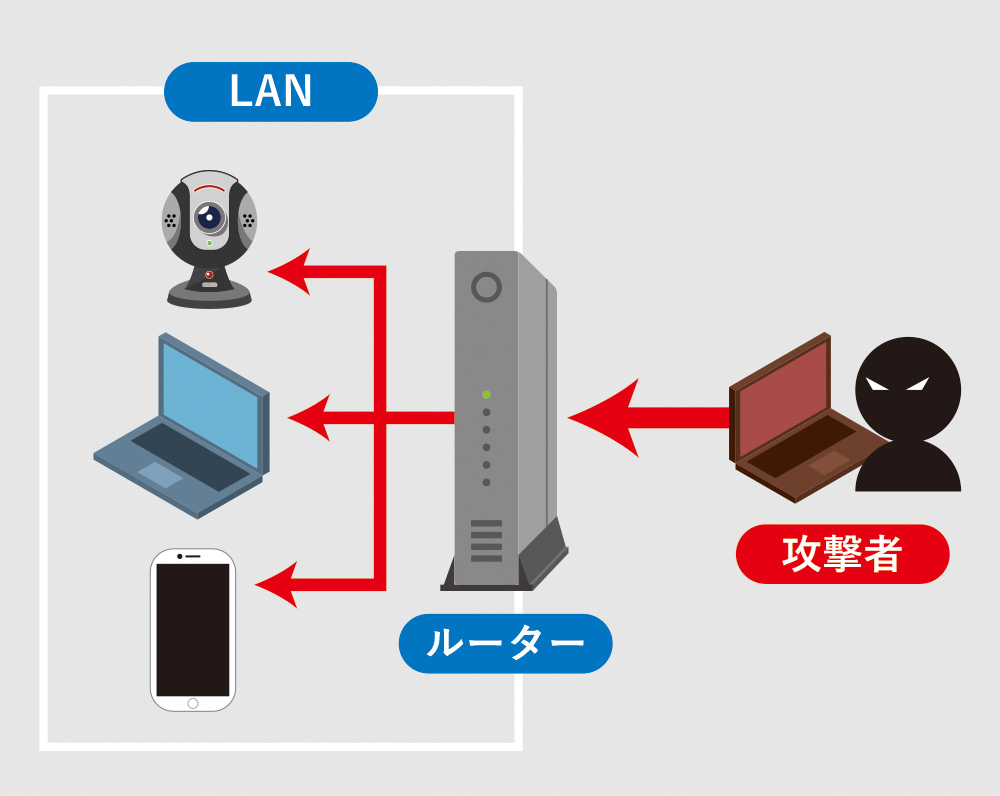

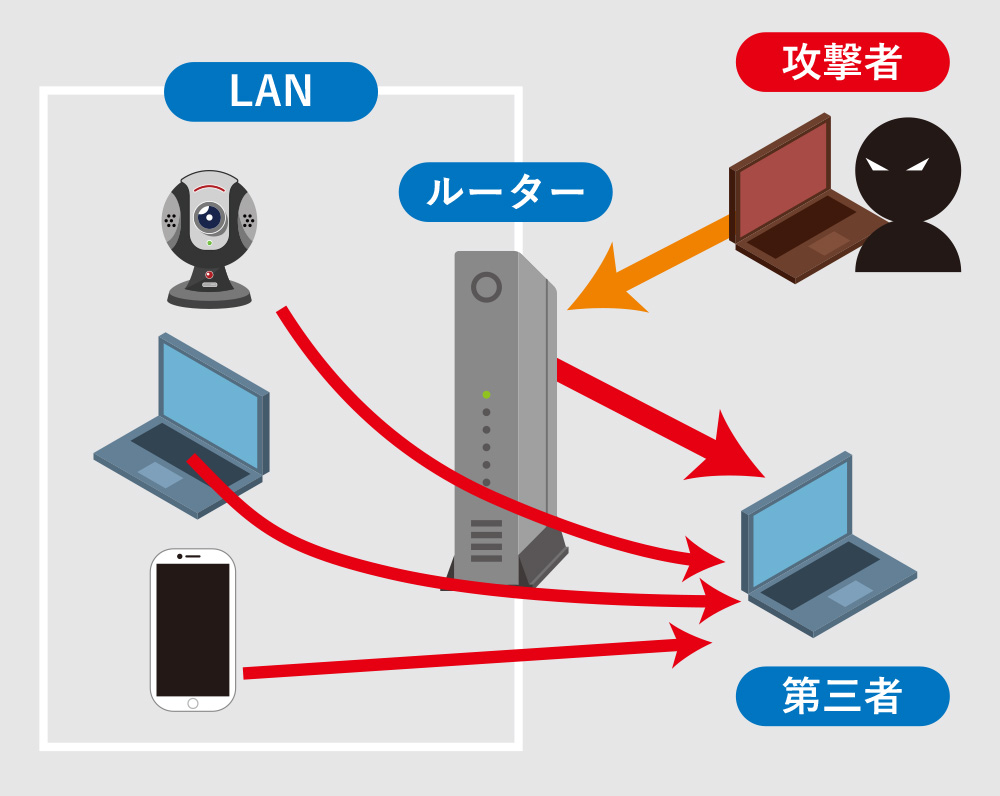

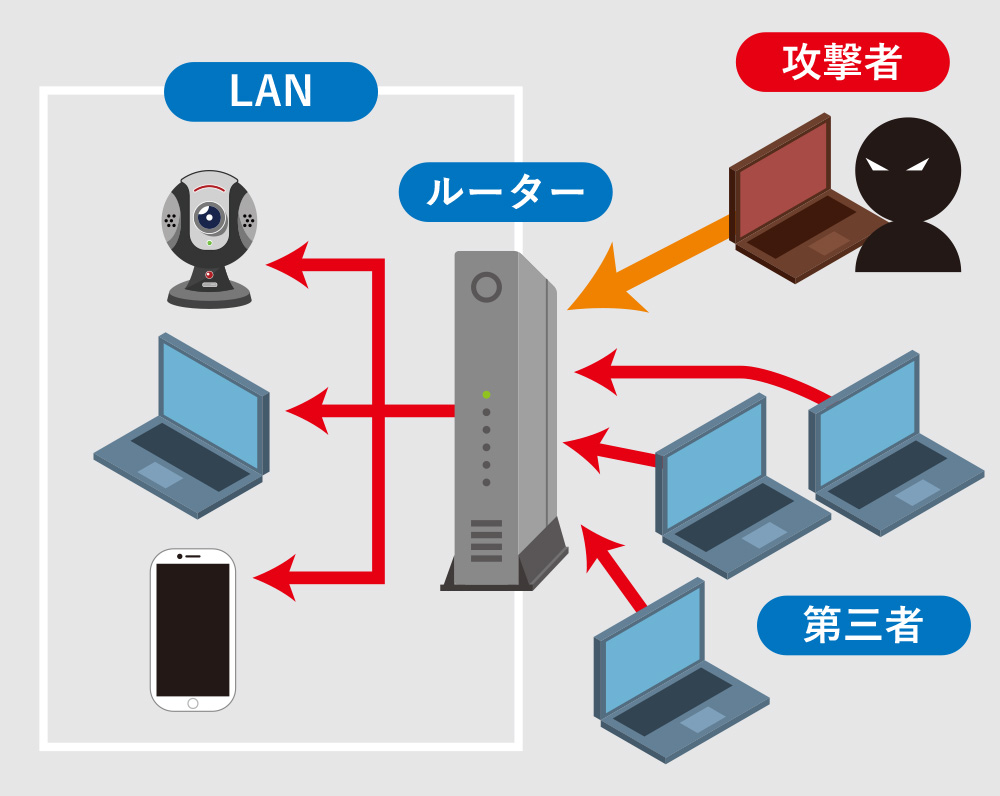

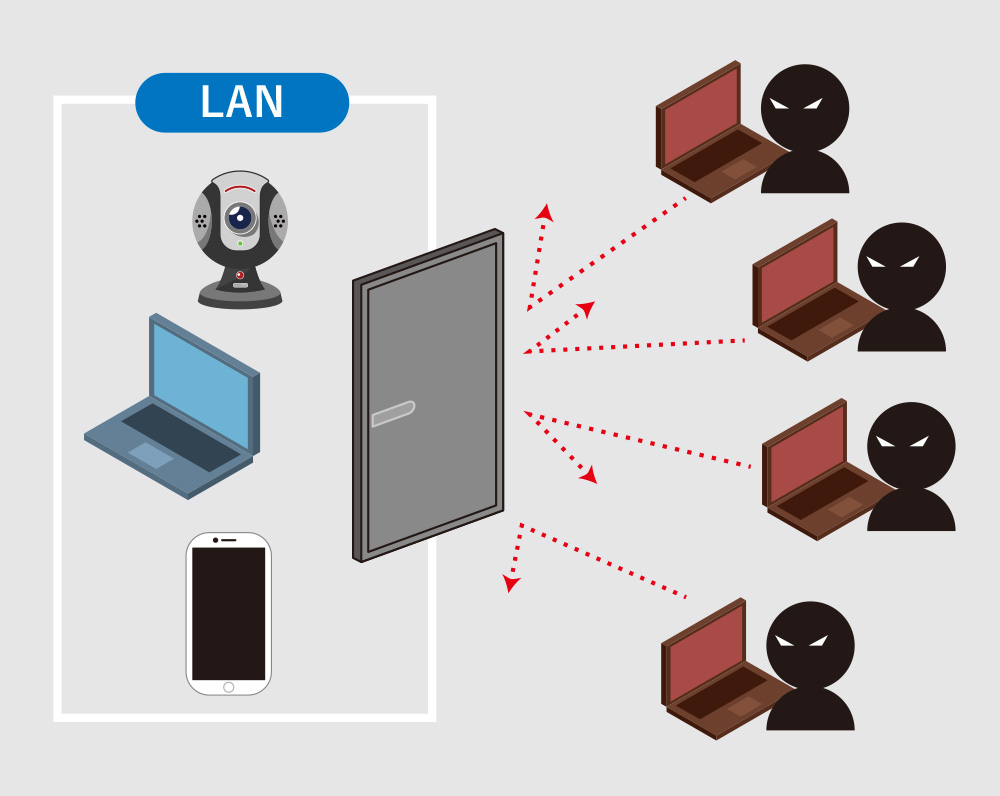

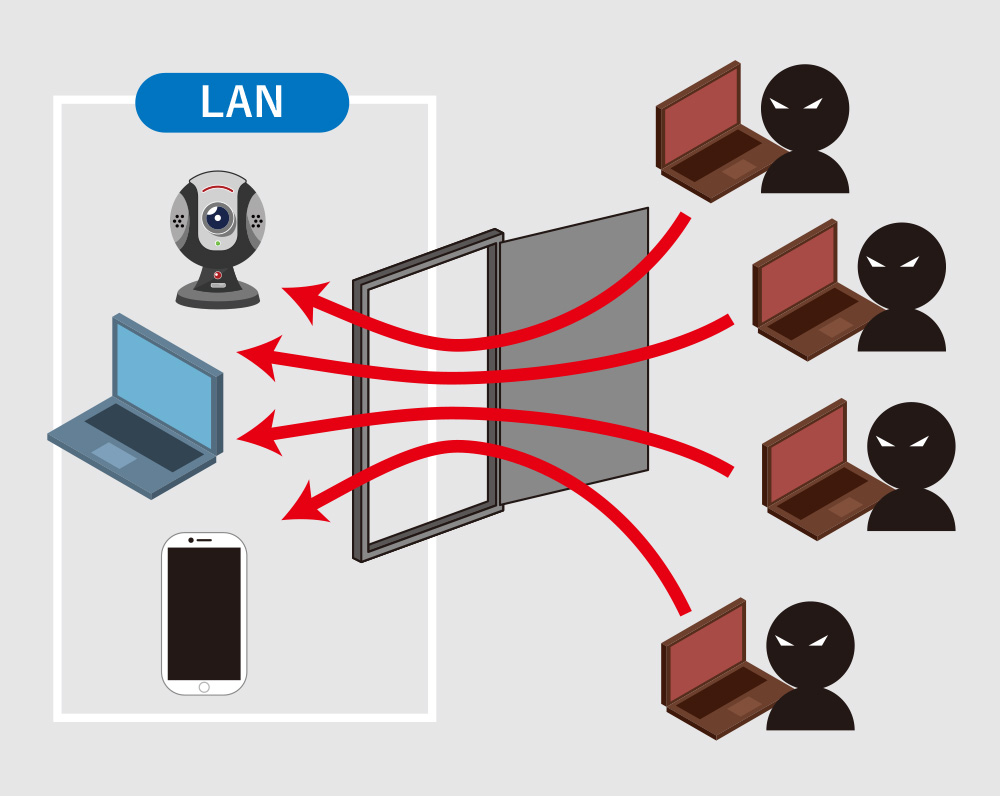

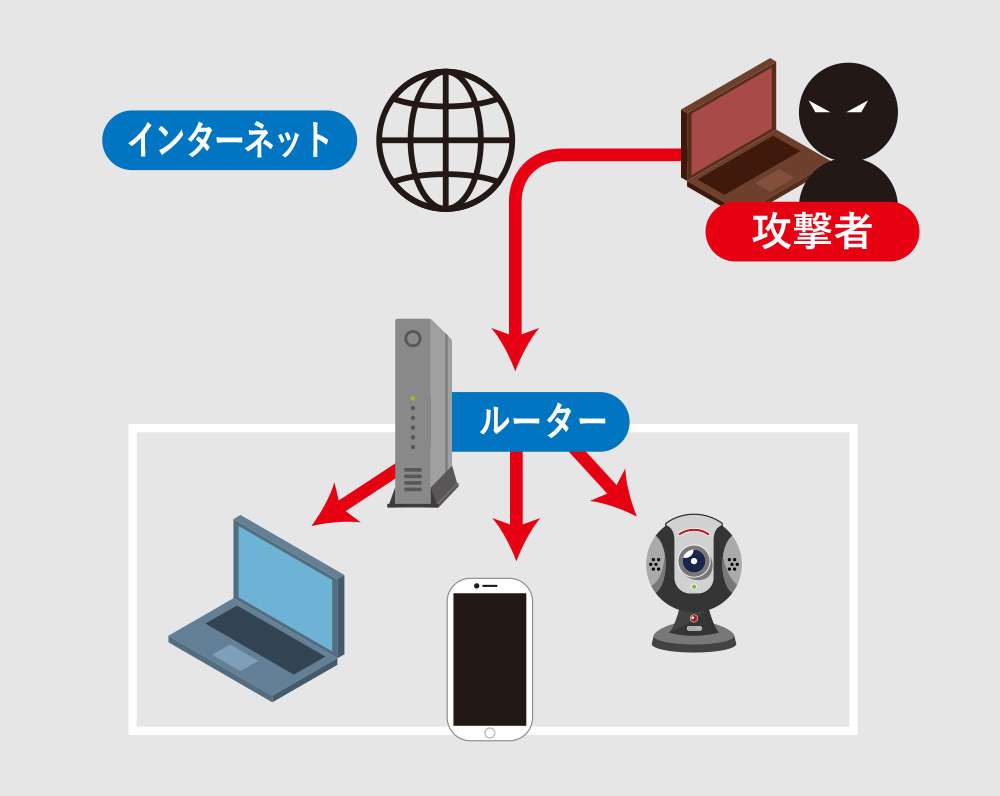

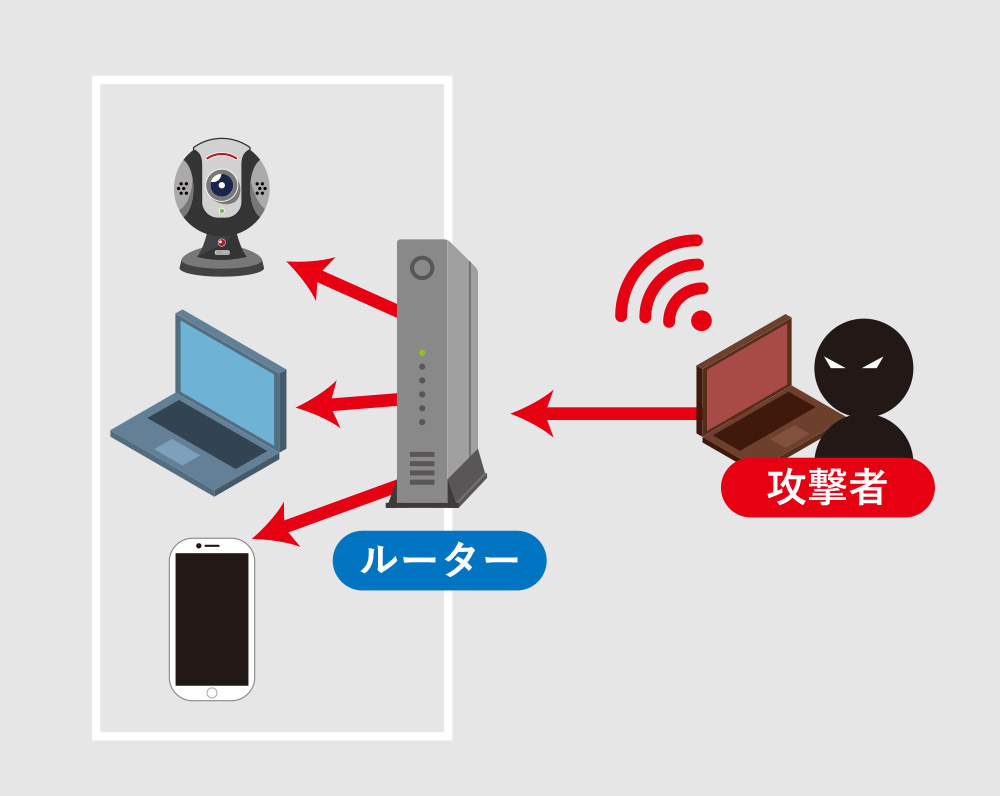

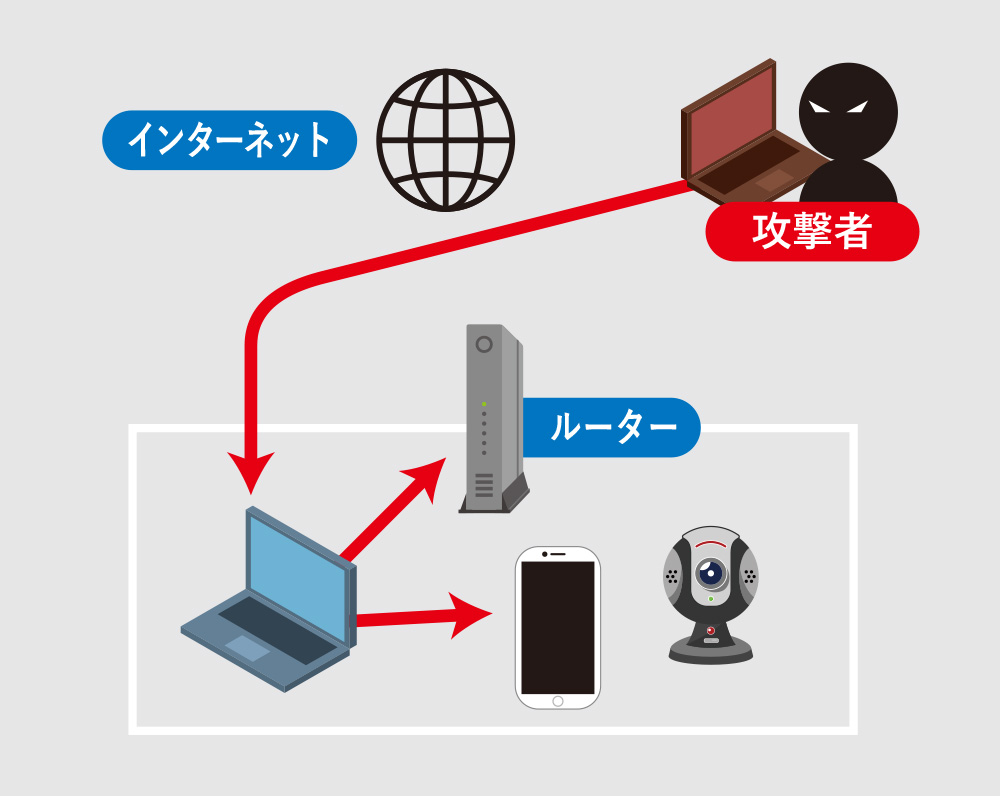

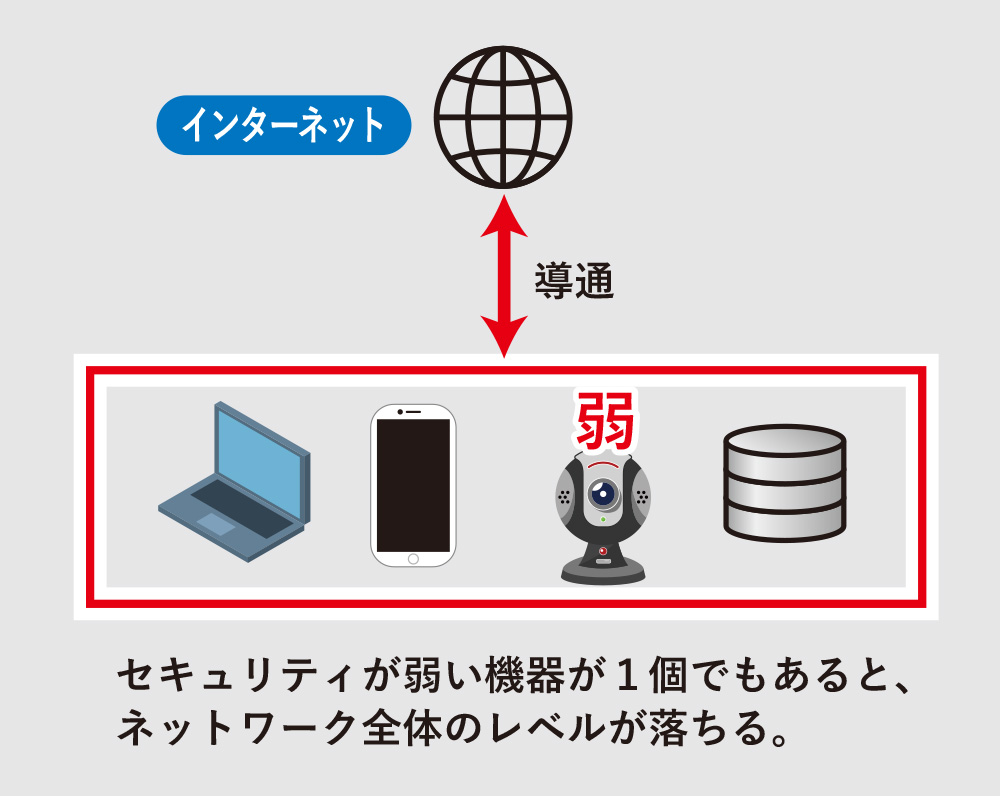

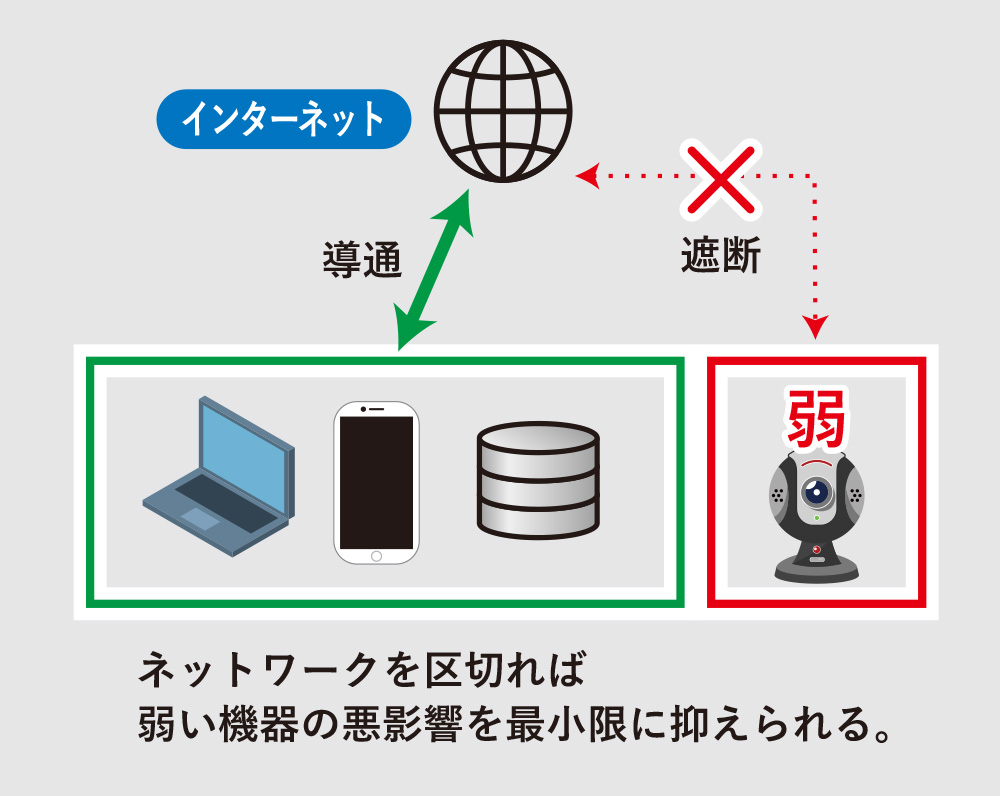

ネットワーク・セキュリティに関しても同様で、Wi-Fiルーター単体のセキュリティ対策だけでは足りず、ネットワーク全体を見渡さなければなりません。

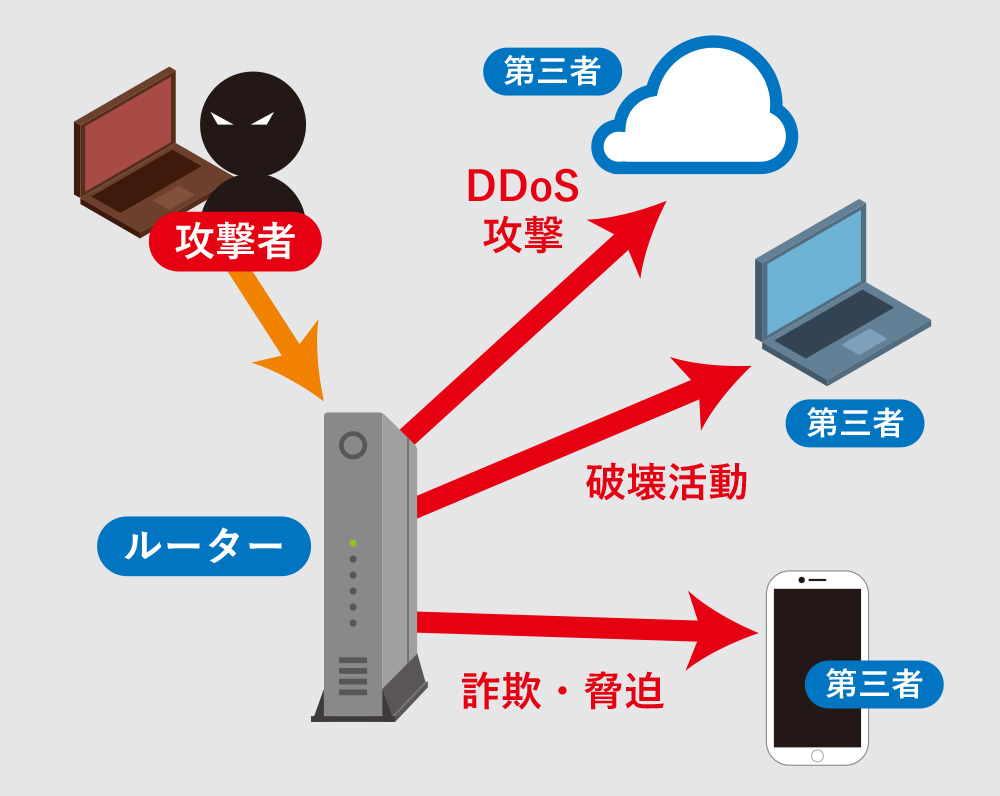

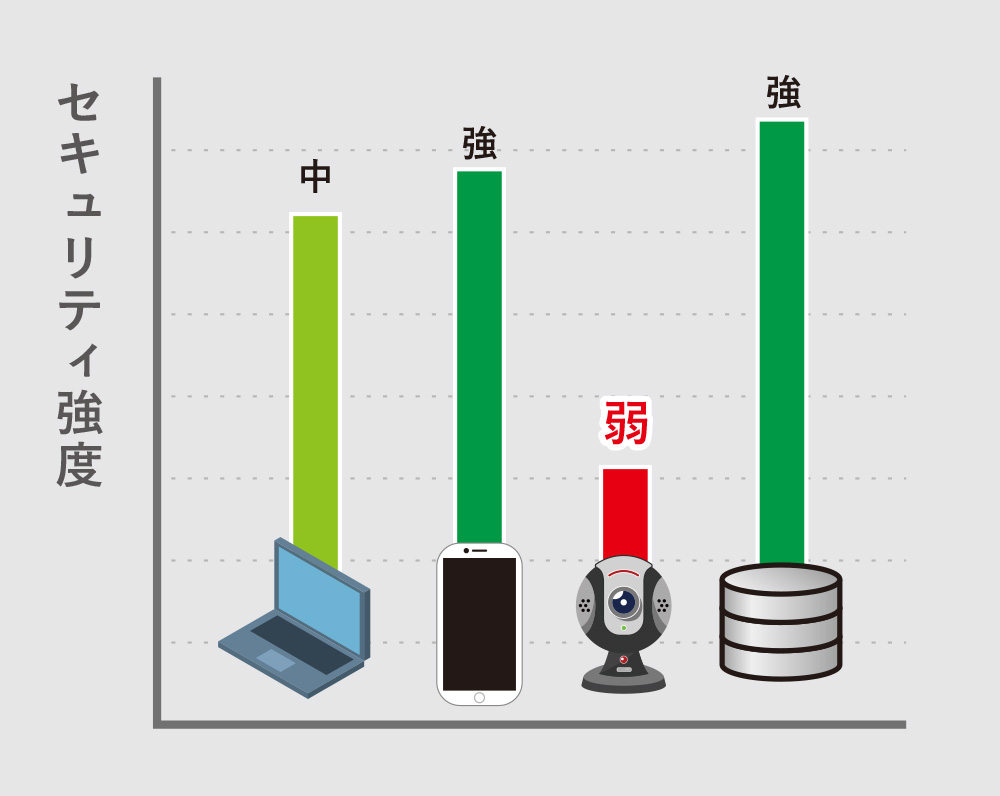

先述の4つの対策だけでも、Wi-Fiルータ「単体」のセキュリティはかなり向上します。しかしWi-Fiルータだけでなくネットワーク「全体」としてのセキュリティは、ご使用環境の全体を見てセキュリティ対策を講じなければなりません。

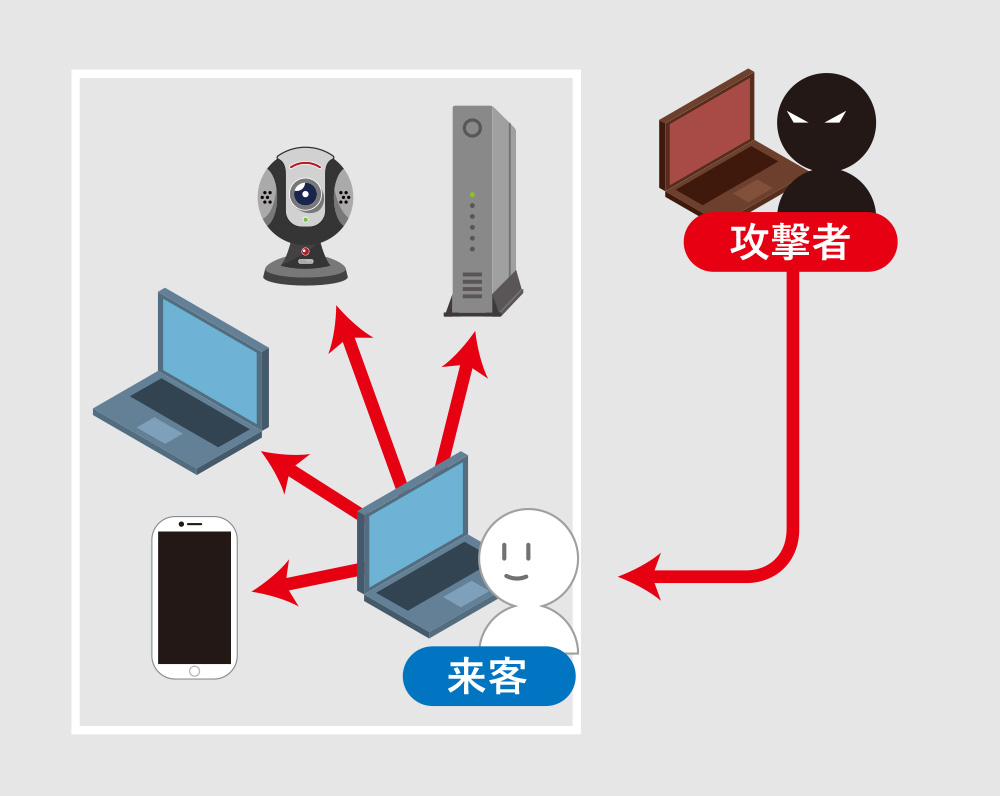

そしてご使用環境は各企業・各家庭ごとに千差万別ですので、必要となるセキュリティ対策も各企業・各家庭ごとに異なる内容となります。

使用環境をイメージして頂きたいので、企業・家庭それぞれの例を挙げます。

まず企業の例を挙げますと、事業内容や施設の種類によって使用される機器は様々です。オフィスの場合は多数のPCとOA機器、飲食店は注文用のタブレット端末、病院は医療機器、工場は工作機器やセンサーなどなど、事業所ごとに使用する機器は様々です。

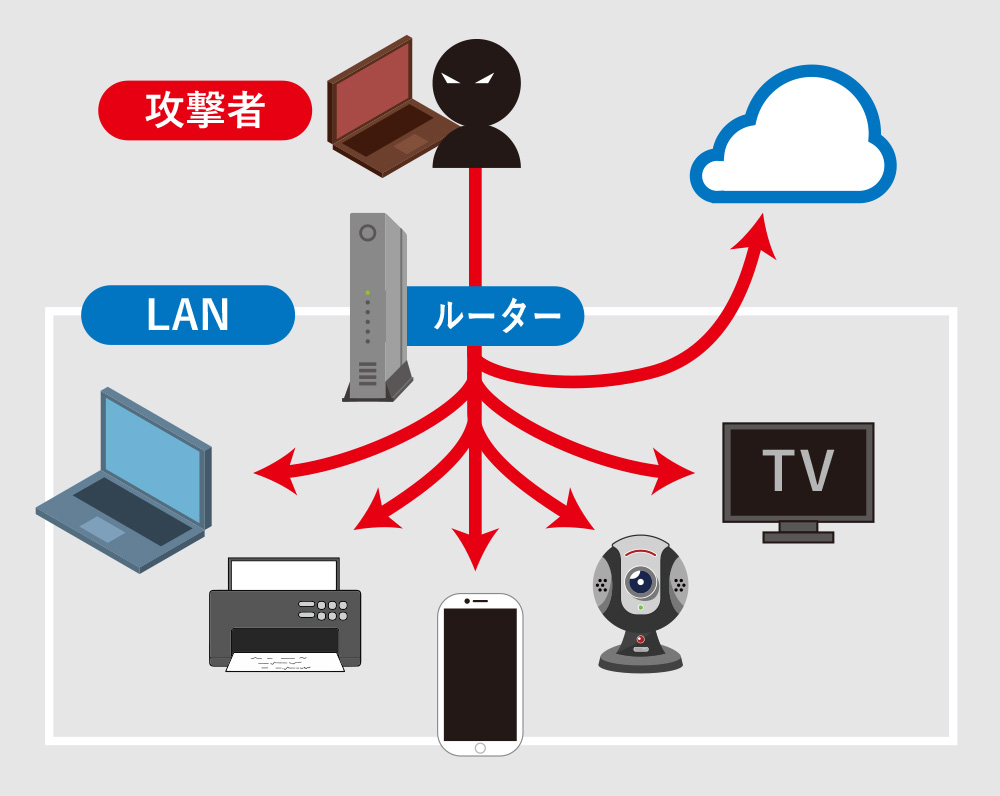

次に家庭の例を挙げますと、家庭ごとに「十人十色」とでも言いますか、家庭内で使用される機器は本当に様々です。ゲーム機を使う家庭もあれば、そうでない家庭もあります。同様にスマート家電、防犯カメラ、お仕事用パソコンなどを使用する/しないも家庭ごとに様々です。

このように各企業・各家庭で「森」を構成する要素は千差万別ですし、必要となるセキュリティ対策もそれぞれ異なる内容となる、というわけです。

ですので、先に述べていた一般論としての4つの対策は、あくまで「基本中の基本」として捉えて下さい。実際のセキュリティ対策の現場ではこれらを最低限のものとして、さらにご使用環境に合わせて他の対策も併用することとなります。

その例を次からご案内します。