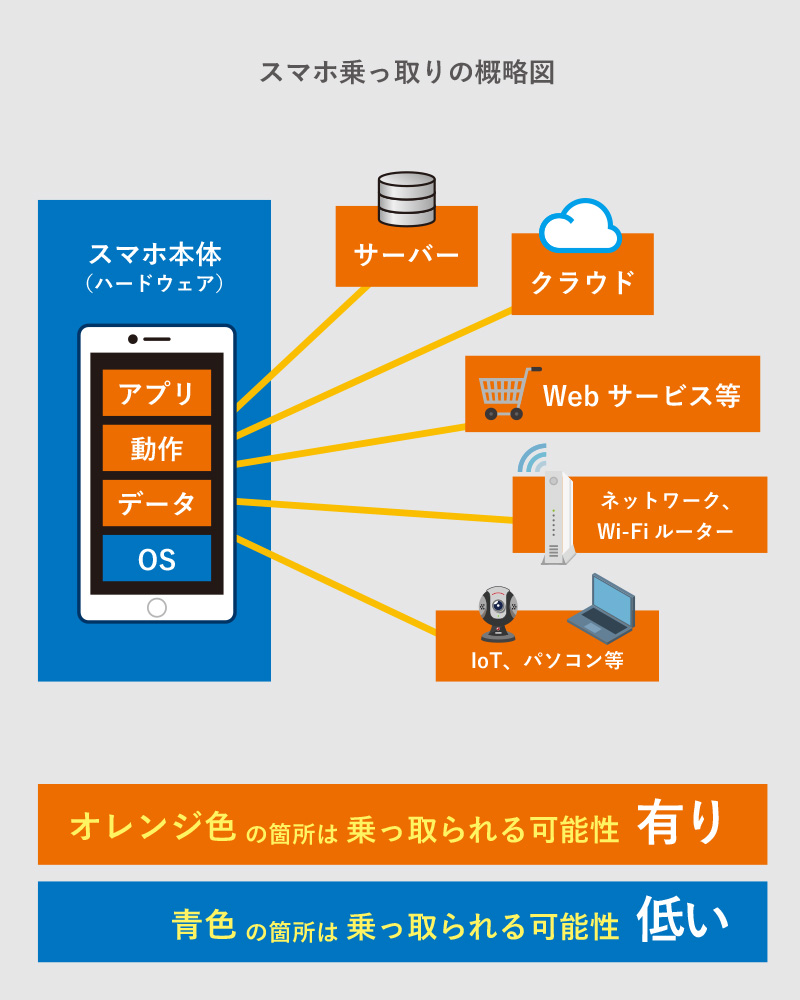

スマホは「乗っ取りにくい仕様」になっています。AndroidもiPhoneも、どちらも強力な機能制限がかかっていて「管理者権限」を簡単には使用できない仕組みになっているからです。対照的にパソコンは、管理者権限を使用できるので乗っ取りやすいですし、実際に乗っ取り被害は日常的に発生しています。

管理者権限とは機器を管理するための「最上級」な特権です。管理者権限があるとOSの設定を細かく調整したりシステムデータを書き換えたりできますし、破壊的にシステムデータを削除したりマルウェア(コンピュータ・ウイルス等、悪意あるプログラムを総称する用語)を設置したりも自由にできます。

パソコンの場合は管理者権限を使用できるので「自由自在にカスタマイズできる」という長所がありますが、その反面で乗っ取られやすいという短所があります。

スマホの場合は管理者権限を簡単には使用できないので、画一的な使い方しかできない(細やかなカスタマイズができない)という短所がありますが、その代わり、ユーザーの操作ミスでOSを壊してしまうリスクが少ないですし、マルウェアに感染しにくいという長所があります。

そのためスマホは乗っ取られにくいのです。

そしてこれを根拠として、当ページの冒頭で書いた「完全にフルコントロールされるリスクは低い」という結論に至ります。

ただし不運にも幾つかの条件が揃った場合には、例外的に(本当にかなり例外的ですが)、スマホ自体を掌握されるリスクが僅かにありますので、その例外に関して以降でご説明します。

「非接触 & 完全乗っ取り」は極めて例外的

「知らない間に遠隔でスマホを完全に乗っ取られる」というのはほとんど無いです。

スマホに対する「非接触&完全乗っ取り」は非常に高度なサイバー攻撃であり、理屈を言えば起こり得るとしても、現実的に考えて「普通の一般人」が標的にされるとは考えにくいです。海外の例を見ますと、報道関係者や人権活動家など限られたごく一部の人に対して、非接触かつゼロクリックで感染するマルウェアのサイバー攻撃がおこなわれたケースもあるようですが、ごく普通の一般人が普通にスマホを使用している限り、そのような攻撃を受けるとはちょっと考えにくいので、それほど恐れなくて良いと思います。

接触ありの場合は、例外的に乗っ取りリスク発生

もし普通の人がスマホの完全乗っ取りの被害に遭うとしたら、非接触のサイバー攻撃ではなく、下の例のようにスマホを直接触られる形でのハッキングを挙げられます。

【例①】被害者が寝ている間に、恋人がスマホを勝手に操作して乗っ取る。

【例②】ITに疎い人がスマホの設定などを面倒くさがり、誰かに「丸投げ」で代行させて、そのときに乗っ取られる。

【例③】画面ロックをかけていないスマホを紛失し、それを拾った者が勝手に操作して乗っ取る。

直接触られたら乗っ取りが起こり得る、とは言え、実際のところ現在では乗っ取りリスクは大幅に低減しています。平成の頃は「監視アプリ」や「スパイアプリ」というものが流行していたので、上記の例①のように恋人や配偶者に乗っ取られるケースがそこそこあったのですが、そのような悪質アプリに対するメーカー/ベンダー側の対策が進んだため現在では入手やインストールが容易ではなくなり、「誰でも簡単に他人のスマホを乗っ取れる」という状況ではなくなりました。

ただし海外の怪しいサイトではスパイウェア等がまだ売られているようで、それを入手して悪用するなど、かなり例外的ですが僅かにリスクは残っているようです。

乗っ取りの対策方法

非接触&ゼロクリックの完全乗っ取りは、OSの脆弱性を突くサイバー攻撃によっておこなわれますので、OSを最新版にアップデートすれば概ね防げます。

ゼロデイ攻撃の可能性はあるものの、そもそも、前述の通りこの手のサイバー攻撃を「ごく普通の一般人」が受けるとは考えにくいので、とりあえずOSアップデートだけ忘れないようにしておけばほぼ安全です。

接触型の乗っ取りに関しても、OSを最新版にアップデートするだけで結構防げます。

できれば最新機種かつ最新版のOSにしたほうが良いのですが、とりあえずOSアップデートだけでも相当な予防効果があります。

その理由は、ハッキングに用いるツールが最新版に対応していない可能性が高いからです。ハッキングツールは新しいOSがリリースされた後に開発される物であり、しかもそれが入手可能になるのはかなり時間が経ってからですので、OSを最新版にすれば、まだその時点で世の中にハッキングツールが存在しない(または入手できない)状態となり、乗っ取られるリスクはほぼ0になります。

乗っ取りの確認方法

スパイアプリ等は、2010年代前半の頃はアプリ一覧などに表示されるものが多かったのですが、2010年代後半になるとステルス性の高いものが出回るようになり、画面を見ただけでは確認できないケースが増えました。

当社のWebサイトでは、そのようなスパイアプリを調べる方法の一つである、「C&C検査法」という検査方法のやり方を教えるHow To記事を公開しております。その記事ではWindowsパソコンと検査用の無料アプリを使用し、遠隔操作の司令塔となる「C&Cサーバ」との連携をチェックする手順を詳しくご説明しております。

自分で調べるのはとても手間と時間はかかりますが、調査会社に依頼しないでもある程度の精度でチェックできますので、調査技術にご興味がある方はぜひ一度お試し頂けたら幸いです。

※セルフチェックには3~4時間ぐらいかかると思いますので、けっこう大変です。

お時間に余裕のある時にお試し下さい。

『じぶんで検査。』スマホのウイルスの確認方法

https://lt-security.jp/howto/selfkensa/index.php